2020년 06월 24일 Palo Alto Networks 사에게 분석한 기사를 토대로 상당 부분을 한글 번역함.

링크 :

https://unit42.paloaltonetworks.com/lucifer-new-cryptojacking-and-ddos-hybrid-malware/

추가로 다른 자료에서도 참조함.

( 1 ) Lucifer Trojan 정의

Lucifer Trojan 은 심각한 취약점을 악용하여 시스템을 감염시키는 암호화폐 채굴 및 DDoS 봇넷임.

원래 명칭은 Satan DDoS 로 2020년 05월에 발견되었으며 Satan Ransomware 와 구별하기 위해 Lucifer Trojan 으로 명칭이 변경됨.

피해자 호스트를 감염시켜 Lucifer Trojan 봇넷을 생성하며 내부 네트워크를 스캔한 후 다양한 취약점 공격을 통해 추가 봇넷을 감염시킴.

Monero 암호화폐 채굴하기 위해 XMRig 채굴 기능과 다양한 프로토콜을 활용한 DDoS 공격 기능을 수행하여 수익 창출하는 것으로 확인됨.

초기에 윈도우 시스템만 감염시키는 것으로 확인되었으나 Lucifer Trojan 업데이트를 통해 Linux 기반 운영 체제도 감염시키며 추가로 Mimikatz 자격 증명을 획득함.

( 2 ) Lucifer Trojan 버전1 분석

2020년 06월 24일 Palo Alto Networks 사에게 기재된 분석 내용을 토대로 분석하였으며 악성코드 행위 매커니즘에 초점을 둠.

공격자가 어떻게 설정함에 따라 봇넷 프로세스, C2 주소, 안티 샌드박스 기능, 안티 디버거 기술 등이 변경될 수 있음.

먼저 버전1에 초점을 맞춘 다음 버전2의 변경 사항을 기재함.

Lucifer Trojan 은 세 개의 리소스 섹션을 포함하며 각 섹션에는 특정 목적을 위한 바이너리가 포함됨.

|

리소스 섹션 |

설명 |

|

x86 |

UPX 로 패킹된 XMRing 5.5.0 x86 버전 포함 |

|

x64 |

UPX 로 패킹된 XMRing 5.5.0 x64 버전 포함 |

|

SMB |

다양한 취약점 익스플로잇 바이너리 포함 |

< 리소스 섹션 설명 >

봇넷을 감염시켜 실행 시 악성코드는 먼저 Incremental XOR 암호화를 사용하여 C2 IP 주소를 복호화한 다음 C2 IP 주소를 뮤턴트 오브젝트명으로 사용하여 뮤턴트를 생성함.

복호화 된 C2 IP 주소 : 122.112.179[.]189

뮤턴트 오브젝트명 : \Sessions\1\BaseNamedObjects\[복호화된 C2 IP 주소]

< Incremental XOR 복호화 루틴 >

그런 다음 봇넷은 아래 레지스트리 키값을 설정하여 지속성을 유지함.

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %malware binary path%

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %malware binary path%

추가 지속성을 위해 작업 스케줄러 기능(schtasks)을 활용함.

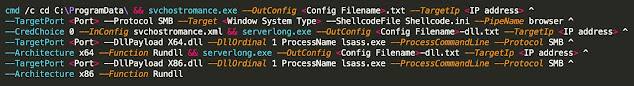

< 작업 스케줄러 실행 명령어 >

지속성이 완료되면 다음 레지스트리 키값에 저장된 다른 채굴 정보가 있는지 확인함.

데이터가 있고 합법적인 경우 이 레지스트리 키값에 저장된 채굴 정보가 우선되며 그렇지 않으면 봇넷이 바이너리에 포함된 기본 데이터로 돌아감.

HKLM\Software\Microsoft\Windows\CurrentVersion\spreadCpuXmr - %stratum info%

봇넷은 디버그 권한으로 자체 활성화하고 여러 스레드를 시작하여 동시에 작업을 수행함.

다음 표는 각 스레드의 기능을 요약한 것임.

|

함수 주소 |

설명 |

|

0x0041C970 |

이벤트 로그 지우기, 로그 파일 삭제, 광부 프로세스 종료, 18000초(5시간) 마다 클리닝 루틴(Cleaning Routine) 반복 |

|

0x00414B60 |

인터페이스 정보를 수집하고 채굴자(Miner) 상태를 C2 서버로 전송 |

|

0x00419BC0 |

모든 TCP 연결의 원격 주소와 원격 포트를 확인함. 일치하는 항목이 있고 연결 소유 프로세스가 봇넷 자체가 아니고 프로세스 모듈 경로가 C:\ProgramData\spreadXfghiJ.exe 가 아닌 경우 봇넷은 해당 프로세스를 종료하고 해당 파일을 삭제함. |

|

0x0041A780 |

채굴자(Minuer) 매개 변수를 가져오거나 초기화함. 필요한 경우 채굴자 및 Taskmgr 프로세스를 종료하고 채굴자 바이너리를 삭제하고 호스트 메모리 사용량에 따라 인수값으로 채굴자 바이너리를 실행함. 채굴자의 x86 또는 x64 버전은 모두 C:\\ProgramData\\spreadXfghij.exe 파일에 저장됨. |

|

0x00418DC0 |

무차별 대입 자격 증명 및 악용을 통해 전파됨. 또한, Equation Group 의 익스플로잇을 삭제하고 이를 실행하여 오래된 SMB 취약점을 악용하여 전파함. |

|

0x0041C840 |

봇넷을 복사하여 C:\\ProgramData\\spread.txt 파일에 저장됨 |

< 작업자 스레드 설명 >

봇넷은 다양한 전파 전략을 사용함.

내부 또는 외부 대상에 대해 열려있는 TCP 135(RPC) 및 1433(MSSQL) 포트를 모두 스캔하고 무단 액세스를 시도하기 위해 자격 증명 취약점을 조사함.

스캔 대상에 RPC 포트가 열려있는 경우 봇넷은 사용자 이름과 암호 목록을 사용하여 로그인 무차별 대입 공격을 시도함.

로그인이 성공하면 원격 호스트에서 봇넷 바이너리를 복사하고 실행함.

MSSQL 포트가 열려있는 경우 위와 같은 방식으로 사용자 이름과 암호 목록을 사용하여 로그인 무차별 대입 공격을 시도함.

로그인이 성공하면 쉘 명령어를 실행하여 피해자에게 자신의 복제본을 다운로드하고 실행함.

그 외에도 다양한 취약점 공격을 통해 전파 감염시킴.

인트라넷 경우 스캔 대상에 TCP 445 포트(SMB)가 열려 있을 때 EternalBlue, EternalRomance 및 DoublePulsar 백도어를 전달 실행함. 공격에 성공하면 Certutil 을 사용하여 봇넷을 전파함.

< EternalBlue 및 DoublePulsar 콤보 (비 XP 대상용) >

< EternalBlue 및 DoublePulsar 콤보 (XP 대상용) >

< EternalBlue 및 DoublePulsar 콤보 (모든 대상) >

외부 대상을 감염시키기 위해 봇넷은 먼저 Private IP 가

아닌 주소를 생성한 다음 여러 포트를 통해 HTTP 요청을 통해 무작위로 선택된 피해자를 조사함.

봇넷은 피해자로부터 유효한 HTTP 응답을 받으면 다음 표에

표시된 조건에 따라 대상을 악용하려고 시도함.

|

상태 |

익스플로잇 |

|

HTTP 응답에서 발견된 HFS |

CVE-2014-6287 |

|

HTTP 응답에서 발견된 Jetty |

CVE-2018-1000861 |

|

HTTP 응답에서 발견된 Servlet |

CVE-2017-10271 |

|

HTTP 응답에서 키워드 없음 |

ThinkPHP 원격코드 실행 취약점 CVE-2018-7600 CVE-2017-9791 CVE-2019-9081 PHPStudy 백도어 원격코드 실행 |

< 익스플로잇 조건 및 CVE >

동일한 취약점(ex. ThinkPHP RCE)이 서로 다른 엔드 포인트(즉, 서로 다른 URL 을 통해)에서 트리거 될 수 있으므로 봇넷은 다음 대상 또는 다음 익스플로잇 시도로 진행하기 전에 각 취약점을 하드 코딩된 모든 URL 접근 시도함.

모든 익스플로잇에는 Certutil 을 통해 봇넷 복제본을 다운로드하는 페이로드가 포함되어 있음.

다음 그림은 공격 트래픽 화면임.

< ThinkPHP RCE 취약점 트래픽 >

봇넷은 모든 작업자 스레드를 시작한 후 5초 시간차 간격으로 C2 작업을 처리하기 위해 무한 루프에 들어감.

다음 그림은 C2 서버에 대한 초기 요청 화면임.

< C2 서버에 대한 초기 요청 >

봇넷 15888 포트에서 C2 서버와 TCP 연결이 설정하면 봇넷은 후속 C2 제어 및 채굴자 상태 보고를 위해 동일한 소켓을 저장함.

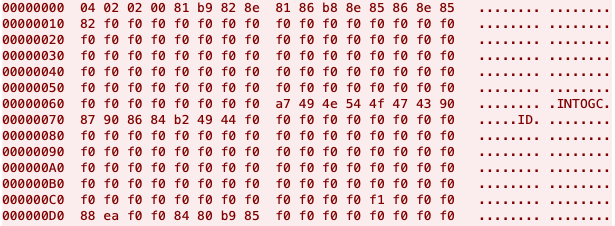

초기 C2 요청에는 매직 헤더 헥사값 04 02 02 와 피해자 IP 주소, 시스템 유형, 시스템 아키텍처, 사용자 이름, 프로세서 수 및 프로세서 주파수와 같은 암호화된 시스템 정보가 포함됨.

봇넷은 암호화된 데이터를 전송하기 전에 Decremental XOR 암호화를 수행함.

암호화된 데이터는 위 Incremental XOR 복호화 루틴을 사용하여 복호화될 수 있음.

위 C2 서버에 대한 초기 요청 그림에서 복호화된 호스트 IP 주소는 192.168.56[.]52, 복호화된 Windows 시스템은 Windows 7 64bit, 복호화된 사용자 이름은 Lebron James 임.

C2 서버에 대한 초기 요청과 달리 나머지 채굴자 상태 보고 메시지는 일반 텍스트임.

< C2 서버로 전송된 채굴자 상태 보고 메시지 >

아래 표는 C2 서버에서 수신한 제어 코드와 해당 기능임.

|

C2 명령어 |

설명 |

|

4 |

TCP/UDP/HTTP DoS 공격 수행 |

|

5 |

DoS 공격 다시 활성화 |

|

6 |

C2 서버에서 파일을 다운로드하고 실행함. 파일은 %TEMP%\<4 개의 임의 소문자>.exe 로 저장됨. |

|

7 |

C2 서버에서 받은 명령어 실행 |

|

8 |

채굴자 상태 보고 기능을 비활성화 |

|

9 |

채굴자 상태 보고 기능을 활성화 |

|

10 |

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\spreadCpuXmr 레지스트리 키값 데이터를 설정하고 채굴자 프로세스 종료 |

|

11 |

is_miner_killed 및 start_fresh 와 관련된 두 플래그를 모두 활성화 |

|

12 |

플래그를 재설정하고 채굴자 프로세스 종료 |

< C2 명령어 설명 >

암호화폐 채굴 봇넷과 마이닝 서버 간의 통신은 포트 10001 에서 Stratum 프로토콜을 사용하여 이루어지며 spreadXfghij.exe 프로그램 실행에 의해 제어됨.

이 프로그램은 각각 사용자 이름, 암호, CPU 사용량, 우선 순위, 스레드 및 알고리즘 이름과 같은 실행 중인 채굴자 구성 설정을 제어하는 다른 매개 변수를 허용함.

< XMRig 명령어 매개 변수 >

Stratum 프로토콜은 주로 채굴자 소프트웨어에서 클라이언트 간의 워크로드를 조정하는 중앙 집중식 서버에 연결하는 데 사용됨.

이 프로토콜은 JSON RPC 2.0 사양의 요구 사항을 충족함.

아래 그림은 JSON-RPC 요청 및 응답 화면임.

< 채굴 정보를 교환하는 Lucifer Trojan 봇넷 화면 >

( 3 ) Lucifer Trojan 버전2 분석

Lucifer Trojan 버전2 는 전반적인 기능과 동작면에서 이전 버전과 유사함.

그러나 버전2 에서는 감염된 피해자의 사용자 이름과 컴퓨터 이름을 확인하는 안티 샌드박스 기능을 가지고 있음.

아래 표와 같이 미리 정의된 이름 목록에서 일치하는 항목을 찾으면 봇넷은 더 이상 진행하지 못하도록 자체적으로 중지함.

|

NMSDBOX |

Avira |

|

WILBERT-SC |

COMPUTERNAME |

|

XPAMASTC |

CWSX |

|

Kappa |

VBOX |

|

XXXX-OS |

cuckoo |

|

cwsx- |

nmsdbox |

|

qemu |

sandbox |

|

virtual |

wilbert-sc |

|

xpamast-sc |

xxxx - ox |

|

cuckoosandbox |

|

< 이름 목록 >

또한, 다음 장치 드라이버, DLL 및 가상 장치가 있는지 확인함.

이러한 개체가 감지되면 봇넷은 무한 루프에 들어가 더 이상 실행되지 않음.

|

SbieDrv.sys |

Sandboxie.sys |

|

SbieDll.dll |

VBoxHook.dll |

|

\\.\VBoxMiniRdrDN |

Dir_watch.dll |

|

\\.\pipe\cuckoo |

|

< 드라이버 이름 목록 >

안티 샌드박스 기능 외에도 형식 문자열을 OutputDebugStringA() 에 전달하고 디버거를 중단하여 분석을 방해할 수 있는 안티 디버거 기술이 있음.

모든 검사를 통과하면 C2 URL 을 해독하고 C2 URL 을 기반으로 뮤텍스를 만듬. 암호 해독 알고리즘은 버전1 과 같음.

버전2 C2 URL : qf2020[.]top

버전1 의 세 가지 리소스 섹션 외에도 LNK 리소스 섹션이 추가됨.

해당 섹션은 CVE-2017-8664 익스플로잇 코드가 포함된 섹션임.

내외부 추가 전파 감염 시 사용되는 익스플로잇 코드 중 CVE-2017-8464 는 추가되고 CVE-2018-1000861, CVE-2017-10271 및 CVE-2017-9791 는 제거됨.

네트워크 포트 스캔 시 RPC, MSSQL 서비스 포트 외에도 IPC, WMI, SMB 및 FTP 서비스 스캔도 추가되어 로그인 무차별 대입 공격을 시도함.

생성된 채굴자 이름도 다름.

C:\\ProgramData\\Svchocpu.exe

C2 작업을 진행하기 전에 Lucifer Trojan 은 호스트 기본 언어가 0x804(zh-CN)인지 확인함.

이 경우 봇넷은 Internet Explorer 시작 페이지를 www[.]yzzswt[.]com 으로 설정하고 Internet Explorer 에서 해당 URL 을 계속 죽이고 방문하는 스레드를 시작함.

트리거는 시스템 유휴 시간에 따라 다름.

반면 Lucifer Trojan 버전2 에서 새로운 C2 주소를 가짐.

새로운 C2 주소 : qf2020[.]top:19370

( 4 ) Snort 규칙 생성 및 모니터링

아래 패턴들은 Lucifer Trojan 봇넷 행위 매커니즘에서 특정 패턴을 Snort 규칙으로 생성하여 모니터링이 필요함.

패턴 정보 : Lucifer Trojan 봇넷이 C2 서버로 보내는 초기 요청을 탐지하는 패턴

alert tcp any any -> any any (msg:"KOROMOON_Lucifer Trojan C2 Checkin"; flow:established,from_server; content:"|04 02 02|"; offset:0; depth:3; content:"INTOGC"; distance:102; within:6; content:"ID"; distance:6; within:2;)

패턴 정보 : URL 문자열에 Cerutil 명령어를 이용한 봇넷 복제본 다운로드를 탐지하는 패턴

alert tcp any any -> any any (msg:"KOROMOON_URL Cerutil Command Detected"; flow:established; uricontent:"cmd.exe /c certutil -urlcache -split -f";)

참고 사이트 :

https://s.tencent.com/research/report/1320.html

https://unit42.paloaltonetworks.com/lucifer-new-cryptojacking-and-ddos-hybrid-malware/

https://digital.nhs.uk/cyber-alerts/2020/cc-3526

부록1. IoCs (Lucifer 버전1)

NBI

Malware Hosting Site:

180[.]126[.]161[.]27

210[.]112[.]41[.]71

Mining Protocol

1. stratum+tcp://pool.supportxmr.com:3333

2. stratum+tcp://gulf.moneroocean.stream:10001

C2

122[.]112[.]179[.]189:15888 (version 1)

HBI

SHA256 - Malware

94f0e2aa41e1703e37341cba0601441b2d9fa2e11615cad81ba5c93042c8f58c spread.txt (version 1)

SHA256 - Embedded Binaries in the Resource Section

8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8 X86

Ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301 X64

5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994 SMB

SHA256 - Binaries Extracted from SMB.exe

ff8c9d8c6f16a466d8e598c25829ec0c2fb4503b74d17f307e13c28fd2e99b93 Shellcode.ini

7417daf85e6215dedfd85ca8bfafcfd643c8afe0debcf983ad4bacdb4d1a6dbc X64.dll

de23da87e7fbecb2eaccbb85eeff465250dbca7c0aba01a2766761e0538f90b6 X86.dll

f06d02359666b763e189402b7fbf9dfa83ba6f4da2e7d037b3f9aebefd2d5a45 adfw-2.dll

c51bce247bee4a6f4cd2d7d45483b5b1d9b53f8cc0e04fb4f4221283e356959d adfw.dll

d3db1e56360b25e7f36abb822e03c18d23a19a9b5f198e16c16e06785fc8c5fa cnli-0.dll

db0831e19a4e3a736ea7498dadc2d6702342f75fd8f7fbae1894ee2e9738c2b4 cnli-1.dll

0439628816cabe113315751e7113a9e9f720d7e499ffdd78acbac1ed8ba35887 coli-0.dll

b556b5c077e38dcb65d21a707c19618d02e0a65ff3f9887323728ec078660cc3 crli-0.dll

9b8ec5d0c10ccdd3933b7712ba40065d1b0dd3ffa7968fb28ad426cd5eee5001 dmgd-1.dll

50f329e034db96ba254328cd1e0f588af6126c341ed92ddf4aeb96bc76835937 dmgd-4.dll

19690e5b862042d9011dbdd92504f5012c08d51efca36828a5e9bdfe27d88842 esco-0.dll

3fcffe9eae90ec365efb361674613ac95de50b2ccfd634c24491923f85c309a5 etch-0.dll

fe4640fefa4bef02041a771a206f9184adb38de051f0d8726c4579736fe13bb6 etchCore-0.x64.dll

3596e8fa5e19e860a2029fa4ab7a4f95fadf073feb88e4f82b19a093e1e2737c etchCore-0.x86.dll

7ddbade1f4fcb48f254e7defa1ab5ec568e8ff0403693860b76870e11816aee6 eteb-2.dll

8a5cce25f1bf60e716709c724b96630b95e55cc0e488d74d60ea50ffba7d6946 etebCore-2.x64.dll

609ed51631da2defa34d58f60dc2a0f38e1574d8cf07647b844fc8b95de4bd8c etebCore-2.x86.dll

15292172a83f2e7f07114693ab92753ed32311dfba7d54fe36cc7229136874d9 exma-1.dll

c977ac10aa3d2250a1af39630f532184a5185f505bcd5f03ea7083a3a701a969 exma.dll

b1d48e8185d9d366dce8c723ba765d6c593b7873cb43d77335084b58bbc7cb4d iconv.dll

d3c6985d965cad5bff6075677ed8c2cafee4c3a048fb5af81b442665c76dff7b libcurl.dll

5f30aa2fe338191b972705412b8043b0a134cdb287d754771fc225f2309e82ee libeay32.dll

36b0fa6c0da7434707e7e330f40316458c0c1edc39b80e2fe58745cd77955eb3 libiconv-2.dll

aceb27720115a63b9d47e737fd878a61c52435ea4ec86ba8e58ee744bc85c4f3 libxml2.dll

df9200ba0d967487b9eb9627078d7faa88072c493b6d9e2b68211c14b06e9f4e pcla-0.dll

17d6dde8a6715b9311734cb557b76160a22e340785b3950eae23aae67b0af6a8 pcre-0.dll

93f0a1fe486ad222b742e451f25f4c9219b1e0f5b4273a15ce08dd714827745a pcrecpp-0.dll

1c8100aca288483d5c29dcf33df887e72513f9b1cb6d0c96045401981351307c pcreposix-0.dll

cde45f7ff05f52b7215e4b0ea1f2f42ad9b42031e16a3be9772aa09e014bacdb posh-0.dll

47e16f7db53d9adf24d193ff4d523b1bc7ae59ff8520cfa012365bdb947c96f9 posh.dll

f8ee4c00a3a53206d8d37abe5ed9f4bfc210a188cd5b819d3e1f77b34504061e riar-2.dll

55039ab48c0916a38f1ceee08ba9f9cf5f292064cf3ee6631f22becde5e74b2d riar.dll

15ffbb8d382cd2ff7b0bd4c87a7c0bffd1541c2fe86865af445123bc0b770d13 serverlong.exe

a46481cdb4a9fc1dbdcccc49c3deadbf18c7b9f274a0eb5fdf73766a03f19a7f serverlong.fb

cf33a92a05ba3c807447a5f6b7e45577ed53174699241da360876d4f4a2eb2de serverlong.xml

be8eb97d8171b8c91c6bc420346f7a6d2d2f76809a667ade03c990feffadaad5 ssleay32.dll

85b936960fbe5100c170b777e1647ce9f0f01e3ab9742dfc23f37cb0825b30b5 svchostlong.exe

ad3c0b153d5b5ba4627daa89cd2adbb18ee5831cb67feeb7394c51ebc1660f41 svchostlong.fb

756f44f1d667132b043bfd3da16b91c9f6681e5d778c5f07bb031d62ff00d380 svchostlong.xml

b99c3cc1acbb085c9a895a8c3510f6daaf31f0d2d9ccb8477c7fb7119376f57b svchostromance.exe

6c55b736646135c0acbad702fde64574a0a55a77be3f39287774c7e518de3da9 svchostromance.xml

52e88433f2106cc9a3a961cd8c3d0a8939d8de28f2ef3ee8ea648534a8b036a4 tibe-1.dll

ca63dbb99d9da431bf23aca80dc787df67bb01104fb9358a7813ed2fce479362 tibe-2.dll

a418edc5f1fb14fbf9398051225f649810fa75514ca473610be44264bf3c663c tibe.dll

6775d627d99733f3f02494db7e13935b505132f43c56e7f8850c54e6627691de trch-0.dll

0259d41720f7084716a3b2bbe34ac6d3021224420f81a4e839b0b3401e5ef29f trch-1.dll

06c031f0d905cdeb0d9c172c27ae0c2d25bbf0d08db27a4aa98ec540a15306e7 trch.dll

a4c460b27d03daf7828f6b6db87e0ff3ee851fdb1b8654b0a778b4c34953a3dc trfo-0.dll

b2a3172a1d676f00a62df376d8da805714553bb3221a8426f9823a8a5887daaa trfo-2.dll

96edea8d08ab10eee86776cfb9e32b4701096d21c39dbffeb49bd638f09d726a trfo.dll

cf25bdc6711a72713d80a4a860df724a79042be210930dcbfc522da72b39bb12 tucl-1.dll

36107f74be98f15a45ff716e37dad70f1ff9515bc72a0a1ec583b803c220aa92 tucl.dll

f0df80978b3a563077def7ba919e2f49e5883d24176e6b3371a8eef1efe2b06a ucl.dll

b7d8fcc3fb533e5e0069e00bc5a68551479e54a990bb1b658e1bd092c0507d68 xdvl-0.dll

70dbb0b5562cd034c6b70a4a86a346b0f0039acf1b09f5814c42895963e12ea0 zibe.dll

aa8adf96fc5a7e249a6a487faaf0ed3e00c40259fdae11d4caf47a24a9d3aaed zlib1.dll

Mutex

\Sessions\1\BaseNamedObjects\122.112.179.189

4AfAd5hsdMWbuNyGbFJVZjcMLeKHvrXnT155DWh8qGkYRPbVGKBT9q1Z5gcFXqmwUuh2Kh6t2sTnHXPysYrGf2m9KqBwz9e

Added/Modified Registry Key Value

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %malware binary path%

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %malware binary path%

HKLM\Software\Microsoft\Windows\CurrentVersion\spreadCpuXmr - %stratum info%

Deleted Registry Key

HKCU\Software\RealVNC\vncviewer\KnownHosts

HKCU\Software\RealVNC\vncviewer\MRU

Created Files

C:\\ProgramData\\spread.txt

C:\\ProgramData\\index.html

C:\\ProgramData\\spreadXfghij.exe

C:\\ProgramData\\SMB.exe

C:\\ProgramData\\svchostlong.exe

C:\\ProgramData\\X86.dll

C:\\ProgramData\\X64.dll

%TEMP%\\<4-random-lower-case-characters>.exe

Deleted Files

C:\\Windows\\SysWOW64\\rserver30\\Radm_log.htm

C:\\ProgramData\\X86.dll

C:\\ProgramData\\X64.dll

부록2. IoCs (Lucifer 버전2)

NBI

Malware Hosting Site

121[.]206[.]143[.]140

Mining Protocol

1. stratum+tcp://pool.supportxmr.com:8080

2. stratum+tcp://gulf.moneroocean.stream:10001

C2

qf2020[.]top:19370

HBI

SHA256 - Malware

66d619ca5e848ce0e4bcb1252ff8a4f0a060197a94810de85873c76fa3826c1e spread.txt

SHA256 - Embedded Binaries in the Resource Section

84b0f2e4d222b0a2e34224e60b66340071e0d03c5f1a2af53b6005a3d739915f LNK encrypted

4c729b343ed3186dffdf80a8e3adfea7c2d56a7a06081333030fb4635e09d540 LNK decrypted

f2d9d7703a5983ae3b7767c33ae79de1db093ea30f97d6b16bb5b62f03e99638 SMB encrypted

5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994 SMB decrypted

4365c2ba5505afeab2c479a9c546ed3cbc07ace184fe5019947823018feb4265 X64 encrypted

ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301 X64 decrypted

b6d4b4ef2880238dc8e322c7438f57b69cec6d44c0599875466a1edb8d093e15 X86 encrypted

8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8 X86 decrypted

SHA256 - Binaries Extracted from SMB.exe

<Same as version 1>

SHA256 - Files Extracted from decrypted LNK

45d943c1a4e3615a52f7561791c331cd7d996dd6ddc5421fab78c2d734fed6b6 AIGrEPvEOTXqjEaw_O.lnk

478021e127232f6c6bad31b342486c88d58ab299e6c1336bbf3da00f3c38f1c8 CJqsRymyTEMnBoEC_T.lnk

42e1a05ab55d4a209d6198454718e6aaf0ac63b1778ccfc648b7791d06eddc44 DNfOzAatoSkUAZpM_E.lnk

5d181f72ca116b2925151416d5cc6d8f7ab29242be9030ec927e7175c764f56f FNqWxGJfjXHWtsOf_S.lnk

00f49b9f5e2d0156017dd5421c9301cf62b0a023d45f36455cf1d287c7f061cb FavqRrpXeqruoJwm_M.lnk

5c75ac1a0f824cb3b14a84b5b2dba0a52ed150e2e410850eafa08338dd596198 LdhMQIbWZpcSeVNj_Z.lnk

fe9f693a81ceed943854896543406edd1a6e4c2ee6a84abf196659fc8617f22e LqFWHUlZTWlULatC_G.lnk

8b4b3f131d70922502e61e7ef294f69916d289f72fe3dcccca7e2ebb904de018 MkGTeIIFLYOjZclX_I.lnk

d690b048e3984f9f8305ba0d3fb4eeea490a1461796b6927a31d0beffdafbc8b NfMIupIogETQsWra_V.lnk

d05609b368bc35d4795cc220ef42ea06d9ac8284e49b218c64789876ccdacb2e OuWZjtdbLqFVMSLF.dll

52da4c4c3ac7237ee803a5aa3250d9ca1b571876d46d725135079a866b4a554d QZwHXICgEbiMtEwe_S.lnk

3a3344f89ce8c459c11b7d480db274e8ea438cacedfe60332b1b2b65e82dfab1 QjcZPYwkZKEVQvgs_W.lnk

64af944e3ca7dec9a5673df3043d24064351de33a6ecc61ad2d288956a570bff SAmbRRbbdmzXwBQm_J.lnk

0be5db462b912cc4207e47c7fe0a80153e1f15a327a486fb2ba3e0c1efa2978a SDtTgoPxAguJyxBw_T.lnk

686eb63c8b5c07040f22e6fee0cc76baabe283fcffc0926df1bf3b802aeb8cfe TFjoAQJOJqTTlynz_W.lnk

39e8a25b0875e2ba1906b83b2d0c2cfd0762a5f1a670e6d736cc3873125b807c TeNENqdfbnkTNers_O.lnk

2dfd7a838abcf46e420e418af04413ba53cc5592ec18b8a6fe35cab161baeb48 TpzgiaCNXaSnzlKx_K.lnk

ab0c0471fd57e3ed03bbb5c5e4564c3843d62d0b7b88a15a18cd2d057a22a9f6 TywZFloXXLcMoUVP_P.lnk

ab8511ed01a0601e974809c8f3f92094ebf6669679228ce6daea6027ab59e554 VhfYGmTcCCcrfTaY_Y.lnk

32d18553602309c19b5f88a1761bc1598f346124915c2c38e1129b7c5cf94a42 WmOXSshkpQfaLVED.dll

0a4d0fb773e9251bd420e3998605500881bca21119d7af44f06b002de2cdc8fe YSfBenPxsQHppZuM_E.lnk

ab9e4c3c4827896a309a16b289e97ae848113590c8db2a62b931833ab83d9099 ZMLUEPWbhtajeFvU_F.lnk

5ae7d87b81db21da2b6212ff1229264093b5954f2d6ffb273420f898141c611d aQRlCerEgjVIRYLQ_N.lnk

d29841ebebeb48fc3da7e23ce4a0a4d3e48c1602485e9fbe913cb2ff8eb9d0dd bzimVhTxVSVAvqWW_H.lnk

b64712d39bd2ce26bb24f6cd5877554bee39240bd5994a1a6143bba660c34e2b cRTvZQMkUULYLGmW_F.lnk

02981319f54847a5587fc9cb4e32c54a76bdcfe583bc3059ee79a40c4a4409d7 emeDxGEdARUmzHYN_X.lnk

b585e210997e38741c4842979472b38e704c187a11565e32d549d0aab181ad3a fXtYTHUBPuuoBWrl_P.lnk

5def9f81ea8187a2716c77fe21a709b9c760762973fc3bbe62203e2b5897f1cc gBsceXqQIqhXHySi_N.lnk

74254df16012b0ffee18f02c96820e507b961cc6a7bcb5cc2a5f43064291d0a4 gXRyeJymkCbmiXIR_H.lnk

b8a24d8aa9b936413be925091ff551a9e872c634e9aef28df0f19363645e1224 gyhbcKquCWLSOUSd_U.lnk

04d17a702b485ae343287239b0b6201ebcaea3dd24188579800d21a16f9b35c6 gzTXwmTukBDryAPx_L.lnk

fc0997022f3b02556362ff87c59ba6db6751070aa7e73a42ac634af0eaab6ca5 hRAVeKFdQFfUWWqf_D.lnk

7a08530d46fd2bd0e61cb5ebeae8a32b6020cda5555290d5e7d8b2838127d0f6 iWYfETBuIkffMlgp_Z.lnk

b13cb42cb21efe404a88501e9ecca74f695b527a42934e62625ddf11fefcea9a joJczkptYQtfkMNm_J.lnk

57d1f4287e36c4b109afb797d50d693329d92e6d9ee69822242e55cac3c422f7 juHLixrdaEoaGDcL_I.lnk

5e8bfc88a5643c40d6efd4462cd918573e9be6fd934222a0bccc64d3e789fdfc lHGRXkTVRihDzkjl_R.lnk

21167b8443213332b519140e364cf25043b2b9171ac8ab3ce4b591e62c3b5f89 lPfkoJiWxgsoSrsD_V.lnk

7857ecefa14ab3d86a699700b313c85d6d3b106fe5375f5a5e938784271fb1dd laTnMsKakEOKsJHf_R.lnk

6791024c02a9045b237f9bf09e2ca7a7e3503d81a59f4691e5442670be21b0c1 lvdfRmNKdkMexTNn_G.lnk

8995c73fe107b3c4dad829db8e7a6b9b2bee29811d73909a9bf67ad5bd5acacb nChCLwgSBXaEiwIR_Q.lnk

4a928ff8904640733cff08bd5f70e23ee2466cb8f925a1764e9ad61bbf006efd qIeuxAOnUEVJWOEe_K.lnk

18267b8425c9dbcf4de44b22c80712ac58ddff7e3fa54839252bd5337778859f rxTDIbsrdXcyLvYA_Y.lnk

24437f92578b3632452e1e9a97341c781d36dae544d4d6827e5831c71e0f34db sHEofvMNSNPGPxnI_X.lnk

782d840f3dc7f648f8404de3e4039882e05fcf8cd2cba1509136835f6cb547d0 uZfBVEFQdlRgsvpT_D.lnk

437064714d5b080673fbdeae792a5376fbd8be361a6783a8bda78d944975f055 vnvlkoVTAEtCfPYX_Q.lnk

c735098987b555b3aa3adb58e0691d9280c2b593307072d7d731e02cd338d7ac wDxKJhyBflVPXlwA_L.lnk

33c14ef70be64290bcd9bd5abc72f2e39f50bfa567c5f521ee5d3406deb80a93 xWiOFoWnpbAxeKSr_U.lnk

3c9b80de476f842c4325580ab628ddebae4a7261ffaee52c3df0514a368d3c11 xXIRjCUwUvcECnmO_M.lnk

Mutex

qf2020.top

Added/Modified Registry Key Value

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %malware binary path%

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %malware binary path%

HKLM\Software\Microsoft\Windows\CurrentVersion\spreadCpuXmr - %stratum info%

HKCU\Software\Microsoft\Internet Explorer\MAIN\Start Page - http://www[.]yzzswt[.]com

HKLM\Software\Microsoft\Internet Explorer\MAIN\Start Page - http://www[.]yzzswt[.]com

Deleted Registry Key

<Same as version 1>

Created Files

C:\\ProgramData\\spread.txt

C:\\ProgramData\\index.html

C:\\ProgramData\\spreadXfghij.exe

C:\\ProgramData\\SMB.exe

C:\\ProgramData\\svchostlong.exe

C:\\ProgramData\\X86.dll

C:\\ProgramData\\X64.dll

%TEMP%\\<4-random-lower-case-characters>.exe

K:\\ProgramData\\Microsoft\\Windows\\Start Menu\\Programs\\StartUp\\spread.exe

K:\\Users\\Administrator\\AppData\\Roaming\\Microsoft\\Windows\\Start Menu\\Programs\\Startup\\spread.exe

%ROOT PATH%\\OuWZjtdbLqFVMSLF.dll

C:\\ProgramData\\CVE147159.exe

C:\\CVE\\

Deleted Files

C:\\Windows\\SysWOW64\\rserver30\\Radm_log.htm

C:\\ProgramData\\X86.dll

C:\\ProgramData\\X64.dll

K:\\spread.txt

C:\\ProgramData\\CVE147159.exe

C:\\CVE\\

부록3. 추가

Allow list of Remote IP Addresses

94.23.23.52

91.121.140.167

149.202.83.171

139.99.124.170

37.187.95.110

94.23.247.226

139.99.125.38

18.180.72.219

3.0.193.200

139.180.131.153

45.32.24.80

116.203.73.240

44.202.105.45

95.179.220.100

139.99.100.250

149.28.17.136

45.76.206.51

142.44.240.132

94.23.23.52

139.99.123.196

94.130.12.27

178.63.100.197

107.178.104.10

92.110.160.114

94.130.12.30

37.59.52.83

104.140.201.102

95.216.46.125

3.253.40.188

3.253.40.189

45.125.194.18

45.125.194.34

78.47.158.234

47.101.30.124

203.107.32.162

47.102.39.92

47.102.251.102

47.110.199.70

139.224.168.24

47.110.190.245

139.224.219.119

139.224.20.173

203.107.40.49

116.211.169.162

218.11.2.44

107.191.99.221

107.191.99.95

3.112.214.88

47.241.2.137

206.189.33.65

161.117.192.8

47.244.176.59

210.1.226.51

116.203.61.78

35.163.175.186

178.128.107.204

45.77.31.97

172.104.91.217

103.101.30.10

139.99.72.56

176.9.4.26

149.202.214.40

37.59.43.136

37.59.44.193

37.59.43.131

88.99.242.92

88.99.193.240

94.130.165.85

94.130.165.87

91.121.2.76

37.59.54.205

37.59.55.60

37.59.44.93

37.187.154.79

37.59.45.174

176.9.53.68

78.46.91.134

94.23.41.130

176.9.2.144

178.63.48.196

78.46.89.102

37.59.56.102

94.23.212.204

188.165.254.85

46.105.103.169

76.9.50.126

37.59.51.212

91.121.87.10

94.130.206.79

188.165.199.78

176.31.117.82

188.165.214.95

94.23.206.130

176.9.63.166

94.130.164.60

78.46.91.171

188.165.214.76

37.59.44.68

94.23.8.105

37.59.49.7

183.201.229.131

117.139.17.68

223.167.166.51

111.7.68.222

Allow list of Remote Ports

3333

5555

7777

45700

45560

13531

2222

List of Usernames - Credential Brute-Forcing

sa

SA

su

kisadmin

SQLDebugger

mssql

Chred1433

List of Passwords - Credential Brute-Forcing

“\x20”

administrator

sa

SA

123456

1

123

123123

112233

1234

12345

1234567

12345678

123456789

1234567890

0123456789

a123456

admin

qaz123

1sanjose

123.com

525464

123.qwe

process

temp

1234qwer

123asd

Chred1433

admin888

1qaz3edc

1qaz4rfv

3edc4rfv

4rfv5tgb

5tgb6yhn

6yhn7ujm

7ujm8ik,

aaa123!@#

test1234

1qaz@wsx#edc

admin123456789

qazwsx123

qaz123wsx

admin123

password

qwe123

qweqwe

aaa123

pass@word1

Password1234

asd@123

Sa@123

!QAZxsw2

masterkey

sa123!@#

abc@123

!QAZ1qaz

123@abcd

111

111111

11111111

11111111111

1111

888

888888

8888

88888888

666

6666

666666

66666666

abc123

123abc

1ab2c3

zxcvbn

zxcvbnm

asdasd

asdfghjkl

asd123

qweasd

qweasdzxc

QAZWSX

123qwe@#

admin@123

123abc!@#

1qaz2ws

zaq12wsx

P@SSW0rd

a123

a111111

a123456789

a1234

p@ssw0rd

P@ssW0rd

P@ssw0rd

aa123456

1234abcd

qwer1234!@#$

159357

336699

1qaz2wsx

paSSword

password1

654321

qwerty

123456a

pa$$word

passw0rd

PasswOrd

qwe.123

zxc123!@#

root

a1b2c3

admin123456

pass

pass123

zxc123

user

11223344

asd123456

password123

121212

monkey

princess

guest

123123123

qazwsx

computer

12345a

1111222

111222

123456789a

000000

1qazXSW@

1qaz@WSX

123!@#qwe

1q2w3e4r5t

qwertyuiop

q1w2e3

123321

123qwe

1q2w3e4r

7777777

987654321

qwerty1

222222

1g2w3e4r

zag12wsx

system

555555

1q2w3e

admin123!@#

P@$$w0rd

123698745

asdfjkl

21212121

456852

a12345678

money123

1qazxsw2

1234rewq

12qwaszx

22222222

zxcvbnm123

password11

zxcv

a1b2c3d4

qqqqqq

aaa111

111aaa

369369369

369369

123454321

qw123321

asdasdasd

111222333

asdfghj

ypbwkfyjhyhgzj

ly1234

vice_1433 vice

sa@123

Admin123

123qweASD

Abc123

Sa123456

sa123456

sa123

target123

root123

mssql

sqlserver

server

client

login

test

qq123456

a123123

18n28n24a5

test1

QAZ123

Aa123456.

test123

super

text

vice

ifuckyounow

zXJl@mwZ

!qaz1QAZ

!qaz2WSX

!qaz3wsx

!qaz@WSX

qqaazz

z123456

zaqwsx

1qwerty

musica

!QAZ2wsx

abcd1234

123456aa

1234321

123zxc

123321a

123qaz

qwer123

qwerty123

zxcvbnm,./

q1w2Q!W@

1qazxcvbnm,./

bw99588399

huweishen.com

huweishen

zkeys

piress

letmein

Master

master

model

tempdb

zjsxidc123

0okmnji9

msdb

superman

sql123456

baseball

welcome

sa@qaz

sa@qazwsx

123qweasd

welcometo

mypassword

caonima

147258

qwe!@#123

123qwe!@#

qaz#@!321

qwe123123

a123.321

a321.123

a123.123

a321.321

zaq1xsw2

qwert12345

PassWord

zxcasd

qaswed

1qaz@2wsx

qaz1wsx2

qwaszx!@#

qazwsx!@#

qwe123456

1314520

147258369

idc123456

123.654

123.456

123.456.789

123.456.789a

123.456a

PASSWORD

1qw23er4

aaaaaa

zaq!@wsx

aabbcc

a12345

zxcmnb

zxcv1234

2wsxdr5

2wsx3edc

2w3e4r

234fd

enkj.1qazxdr5

123!@#

idc123!@#

3dgidc@))*

ywinidc56#@!

aini

gjp

aini1314520

caonimagebi

football

football123

administrator

List of Ports for Vulnerability Scanning and Exploitation

80

81

88

89

8080

8081

8088

8090

8888

8899

8989

9999

7001

댓글 없음:

댓글 쓰기